¿Qué es el I2P? Proyecto de Internet invisible explicado

Cualquiera que esté buscando activamente una forma de usar Internet de forma anónima probablemente ya haya escuchado sobre el darknet I2P. Esta red en particular capturó el interés mundial cuando se reveló que el sitio web oscuro, The Silk Road, encontró su nuevo hogar en la red descentralizada. Siga leyendo para comprender qué es I2P y cómo puede instalarlo en su sistema.

Contents

¿Qué es I2P??

Abreviatura de Invisible Internet Project, I2P es una red de anonimato descentralizada. La mejor manera de entender esta red es pensar en ella como un internet dentro de internet.

Dejame explicar.

En cierto sentido, I2P se basa en la red P2P para mantener su funcionalidad como una red a la que solo se puede acceder a través de su propio software. Sin embargo, a diferencia de las redes P2P, ofrece a sus usuarios la capacidad de seleccionar la longitud de los túneles que usa la red. En otras palabras, obtienes la conectividad de una red P2P con la ventaja adicional de un sistema de túnel anónimo. Mira, cuando cambias la longitud de los túneles por los que pasa tu información, hace que sea increíblemente difícil para cualquiera descubrir qué se envía, a dónde va y de dónde proviene originalmente.

¿Cómo es I2P diferente de Tor?

Diría que la única similitud entre I2P y Tor es la idea de que ambos anonimizan sus comunicaciones. Sin embargo, comparar ambos servicios es muy similar a comparar manzanas con naranjas. Si bien tanto Tor como I2P permiten a los usuarios acceder a Dark Web, hay algunos puntos clave que los hacen destacar como dos servicios diferentes:

- Tor es una red de anonimato basada en directorios, lo que significa que tiene un punto centralizado que administra la red en general. Sin embargo, I2P está descentralizado y depende de sus usuarios para almacenar su contenido en sus sistemas. Solo podrá acceder a un sitio web I2P (la versión de red de un sitio web) si el creador de contenido está en línea.

- Inicialmente, I2P no se creó teniendo en cuenta la red clara (Internet normal). Como tal, ofrece a sus usuarios pocas opciones para conectarse a la red clara usando la red. Tor, por otro lado, permite a los usuarios navegar por la red clara de forma anónima usando su navegador.

- Tor ha sido una red de anonimato establecida durante años y ha acumulado una gran base de usuarios. I2P, por otro lado, todavía está en su versión beta y aún no ha alcanzado una base de usuarios que le otorgue la autoridad de Tor y otras tinieblas..

- Debido a su nivel beta, I2P es más propenso a tener errores en su programa que Tor.

- Tor utiliza el enrutamiento de cebolla para pasar la información de forma anónima a través de su red. I2P utiliza lo que se conoce como enrutamiento de ajo.

¿Qué es el enrutamiento de ajo??

Si ya está familiarizado con Tor (The Onion Router), probablemente haya oído hablar de la idea del enrutamiento de cebolla. El enrutamiento de cebolla es cuando la información se encripta en capas, similar a una cebolla, para viajar por la red a su destino sin permitir el acceso de terceros a la información que transporta..

El enrutamiento de ajo, por otro lado, es un poco diferente. En lugar de encriptar los datos en capas, el enrutamiento de ajo funciona encriptando múltiples mensajes juntos para que sea aún más difícil para un tercero acceder a toda la información que se transmite. Al igual que un diente de ajo real, el enrutamiento de ajo hace que sea más difícil para los piratas informáticos realizar análisis de tráfico en su comunicación.

Cómo configurar la red I2P

Si busca guías de instalación en línea, generalmente llegará a la misma conclusión que hice hace mucho tiempo: los desarrolladores no escriben de una manera que los no desarrolladores puedan entender. Como I2P es de código abierto, la mayoría de las guías de instalación que verá fueron escritas por desarrolladores, y como tal son un poco confusas.

Para ayudarlos, aquí hay una guía de instalación detallada que debería ayudarlos a comenzar. Tenga en cuenta que no he entrado en detalles sobre lo que puede hacer con su enrutador I2P simplemente porque esta es una guía para principiantes. No sugiero alterar muchas de las funcionalidades de I2P si aún no sabe lo que está haciendo. Si usted es experto en tecnología y tiene una comprensión intermedia de los servidores proxy, el sitio web FireFsdsfssssssssss de la red tiene mucha información útil para que pueda configurar su Proyecto Invisible de Internet a su gusto..

Descargar los archivos adecuados

Antes de comenzar cualquier cosa relacionada con I2P, debe asegurarse de tener Java instalado y ejecutándose en su sistema. Si no tiene Java en su dispositivo, debe descargar el programa desde su sitio oficial. Descargue la versión de Java que funciona en su sistema específico e instálelo.

Después de instalar Java, puede comenzar con I2P. Vaya al sitio oficial y descargue los archivos que funcionan en el tipo de dispositivo que posee. Puede encontrar versiones descargables para:

- Ventanas

- Mac OS X

- GNU / Linus / BSD / Solaris

- Debian / Ubuntu

- Androide

Lamentablemente, iOS todavía no tiene una versión funcional de I2P.

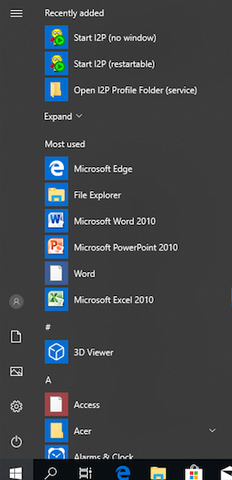

Una vez descargado el archivo, instálelo en su sistema. Para facilitarle las cosas más tarde, asegúrese de permitir que I2P cree un acceso directo para usted en su menú de inicio.

Configurando su red I2P

Ahora que el programa está realmente disponible en su sistema, es hora de discutir cómo configurarlo todo. Quiero señalar que este proceso es técnico por naturaleza. A pesar del tecnicismo, no debería llevarte mucho tiempo acostumbrarte a usar I2P. Aquí le mostramos cómo configurar la red en su sistema:

- Acceda a su enrutador I2P. Puede hacer esto haciendo clic en Iniciar I2P (reiniciable) en tus menu de inicio.

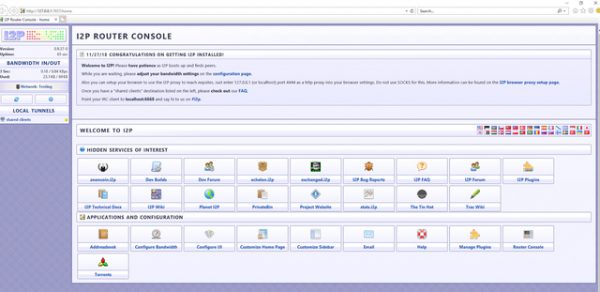

- Su navegador predeterminado se abrirá automáticamente en la consola del enrutador.

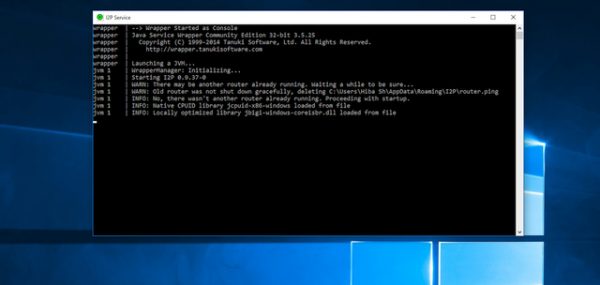

Notarás que se abrirán una ventana de consola y una ventana de navegador que contiene el enrutador, no haga X fuera de la ventana de la consola.

Notarás que se abrirán una ventana de consola y una ventana de navegador que contiene el enrutador, no haga X fuera de la ventana de la consola.

- Abre Firefox Si bien puede usar cualquier navegador para I2P (incluido Tor), sugiero usar Firefox sobre Chrome o Internet Explorer.

- Haga clic en el Menú barra en la esquina superior derecha del navegador. Selecciona el Opciones generales pestaña y desplácese hacia abajo para Configuración de red.

- Haga clic en Configuraciones.

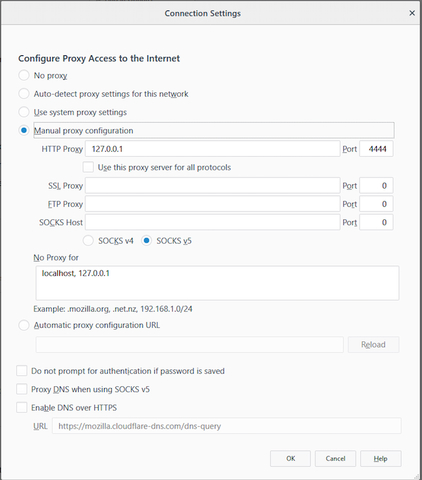

- Activar Configuración manual de proxy.

- En el Proxy HTTP campo, escriba 127.0.0.1

- Escribir 4444 Para el Puerto campo.

- En el campo titulado Sin proxy para, escribir localhost, 127.0.0.1

- presiona OK.

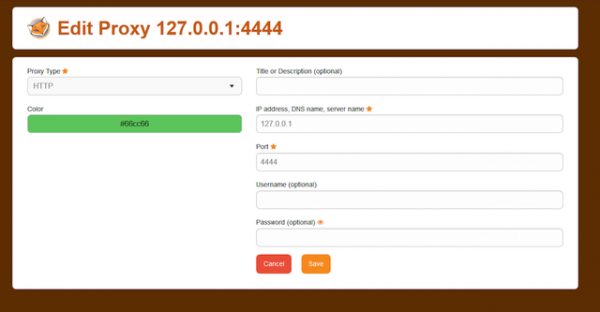

NB: Si planea usar esta red con frecuencia, le sugiero que descargue la extensión FoxyProxy de Firefox para cambiar la configuración del proxy rápidamente. FoxyProxy es una extensión que se encuentra en Chrome y Firefox y te ayuda a alternar la configuración de red específica de I2P con un solo clic. Si está buscando descargar FoxyProxy, use la configuración en la siguiente captura de pantalla.

Lo que puedes hacer con I2P como principiante

Hay algunas cosas que puede hacer con I2P como principiante sin tener que ser demasiado técnico..

- Torrente. I2P fomenta activamente el uso de torrents como parte de su lema de libertad de expresión. Dicho esto, el desvío de la red en sí está limitado a lo que esté disponible en la red. Si bien no podrá encontrar la misma cantidad de contenido torrenteble que en la red clara, todavía tendrá una opción decente de archivos para descargar. Si la idea de contenido limitado le parece horrible, puede usar Vuze (programa torrent) y habilitar su complemento I2P para torrent de forma anónima.

- Correo. Los usuarios tienen acceso a lo que se conoce como I2P-Bote, un sistema de correo electrónico anónimo totalmente descentralizado y distribuido que se centra principalmente en la seguridad. Los usuarios también tienen acceso a Susimail, un cliente de correo electrónico pseudoanónimo basado en la web que se centra en la seguridad y la privacidad..

- Eepsite. Cada usuario tiene acceso a su propio eepsite, que es el término utilizado para denotar sitios web I2P. Los eepsites usan el sufijo .i2p y se encuentran exclusivamente en la red. Solo podrá acceder y utilizar el sitio web si su usuario está en línea, lo cual es, lamentablemente, uno de los inconvenientes de tener una red descentralizada..

Los usuarios más avanzados pueden usar IRC para acceder a las salas de chat de I2P. Como esto requiere que tenga un cliente IRC ya instalado en su sistema, no entraré en esta funcionalidad en particular. Sin embargo, puede obtener más detalles sobre esta función de la documentación en línea de la red.

I2P explicado – Pensamientos finales

Eso es todo lo que necesita saber para comenzar. Por supuesto, hay un montón de características y funciones geniales para las que puede usar la red, pero configurar y activar esas características requiere algún tipo de dominio técnico. Por esa razón, he mantenido esta guía lo suficientemente simple para los principiantes que desean comenzar su viaje en la red oscura. Para obtener más guías e instrucciones relacionadas con las funciones más avanzadas de I2P, sugiero ir a su sitio web oficial y leer su sección de documentación.

>

24.04.2023 @ 23:35

sea fácil de entender para los principiantes. Sin embargo, no se preocupe, aquí hay una guía paso a paso para configurar la red I2P en su sistema:

1. Descargar los archivos adecuados: Visite el sitio web oficial de I2P y descargue el archivo de instalación adecuado para su sistema operativo.

2. Configurando su red I2P: Una vez que haya descargado el archivo de instalación, siga las instrucciones para instalar el software en su sistema. Una vez instalado, abra el software y espere a que se configure la red.

3. Lo que puedes hacer con I2P como principiante: Una vez que haya configurado la red I2P, puede comenzar a explorar la Dark Web y acceder a sitios web que no están disponibles en la red clara. Sin embargo, tenga en cuenta que la Dark Web puede ser peligrosa y que debe tomar precauciones adicionales para proteger su privacidad y seguridad en línea.

En resumen, I2P es una red de anonimato descentralizada que ofrece a sus usuarios la capacidad de seleccionar la longitud de los túneles que usa la red para mantener su anonimato. Aunque es similar a Tor en términos de anonimato, hay algunas diferencias clave en la forma en que funcionan las dos redes. Si está interesado en usar I2P, siga los pasos anteriores para configurar la red en su sistema y comience a explorar la Dark Web con precaución.